GDPR e cifratura

Questo articolo ha scopo unicamente informativo. In nessuna misura può essere considerato sostitutivo di un consulto legale.

Leggi anche:

La cifratura è uno strumento potente per proteggere i dati personali e questa è la principale ragione per cui il GDPR fa riferimento alle tecnologie di cifratura in diversi articoli, fra cui spicca il 32.

L’esplicito riferimento nella nuova regolamentazione ha però causato confusione sulla natura della cifratura come requisito essenziale.

Il GDPR tutela i cittadini europei ed i loro dati personali e questo scopo è molto più ampio della previsione di un set di tecnologie da utilizzare in azienda. Per cui il ricorso alla cifratura può certamente rivelarsi utile per la conformità al GDPR ma non è di per sé un requisito essenziale né una soluzione sufficiente a garantirla.

Facciamo due esempi che potranno aiutarci a spiegare meglio la questione:

- L’azienda ACME Inc. adotta la cifratura per il database clienti del suo software gestionale. La password dell’account amministratore della piattaforma viene però condivisa fra tutto il personale e non viene mai modificata.

- Al contrario, la compagnia BIG Llc. per proteggere i dati personali attiva una serie di corsi di formazione interna del personale e adotta severe policy di gestione delle password e di regolamentazione degli accessi alle macchine fisiche che fanno girare i database e di tutti i touchpoint che permettono di accedere agli stessi, ma non implementa alcun sistema di cifratura.

Possiamo considerare la condotta di ACME GDPR-compliant solo perché cifra i database? A chi affidereste più volentieri i vostri dati personali? Seppur con qualche riserva, noi ci sentiremmo più sicuri nel secondo caso.

Questo serve ad evidenziare che lo scopo ultimo è sempre e solo la protezione dei dati personali dei cittadini e che le modalità specifiche di tale tutela non vengono prescritte dal GDPR: la regolamentazione richiede che vengano adottate misure adeguate rispetto ai rischi e che siano le aziende a dover dimostrare la conformità con i principi di tutela.

Quindi non bisogna cifrare?

Non necessariamente, ma è molto probabile che la cifratura sia effettivamente una misura fondamentale per tutelare i dati personali presenti nella tua azienda da potenziali minacce.

Semplicemente, la cifratura non deve essere adottata a tutti i possibili livelli, per tutti i possibili dati e, di certo, non è l’unica misura da adottare.

Prima di tutto è importante mettere in atto processi e policy robuste per la tutela dei dati. Per questo ti consigliamo di leggere il nostro precedente articolo sulla compliance.

Detto questo, la cifratura consente di proteggere i dati ma pone limiti alla loro disponibilità, rallenta i processi di scrittura e lettura e può – in caso di disastro e di perdita della chiave – causare la perdita delle informazioni cifrate. Per tale ragione ti suggeriamo di seguire le best practice per ottenere il massimo dalla tua infrastruttura di storage e proteggere i tuoi dati.

Cifrare i dati a livello di storage fisico

Cifrare i dischi fisici consente di proteggere i dati personali in caso di furto, perdita o dismissione non correttamente processata di macchine fisiche.

Tutte le principali piattaforme, comprese quelle mobile, e la larga maggioranza dei NAS, SAN e altri device di storage, offrono la cifratura in tempo reale a livello di disco.

La cifratura del drive è una soluzione efficiente in termini di tempo e molto potente. Consigliamo di utilizzarla su tutte le macchine che contengano dati personali o critici per il tuo business.

Su macchine fisiche Windows suggeriamo di adottare BitLocker. Trovate maggiori informazioni sulla tecnologia su questa pagina Microsoft.

Per quanto riguarda i NAS, le implementazioni sono molto diverse a seconda del produttore. Riportiamo qui un videotutorial del popolare brand QNAP, che offre una soluzione user friendly per cifrare i volumi:

Cifrare i database

Tutti i principali database offrono la cifratura dei dati a livello di “data at rest”, cioè dei file salvati su disco fisico o virtuale. Questo consente di tutelarne il contenuto e quindi proteggere i soggetti interessati nel caso i file finiscano nelle mani sbagliate.

Trovate una guida alle funzionalità di cifratura di Microsoft SQL Server qui.

Come già indicato sopra, non basta cifrare i file del database per assicurarne la protezione. Aggiornare regolarmente l’engine, restringere il management a solo determinati IP, avere policy rigide per l’accesso da amministratore, usare password robuste e cambiarle spesso sono tutte buone pratiche per evitare situazioni spiacevoli e che entrano a buon diritto fra le misure per la conformità al GDPR.

Cifrare i dati utilizzando la cifratura di Uranium Backup

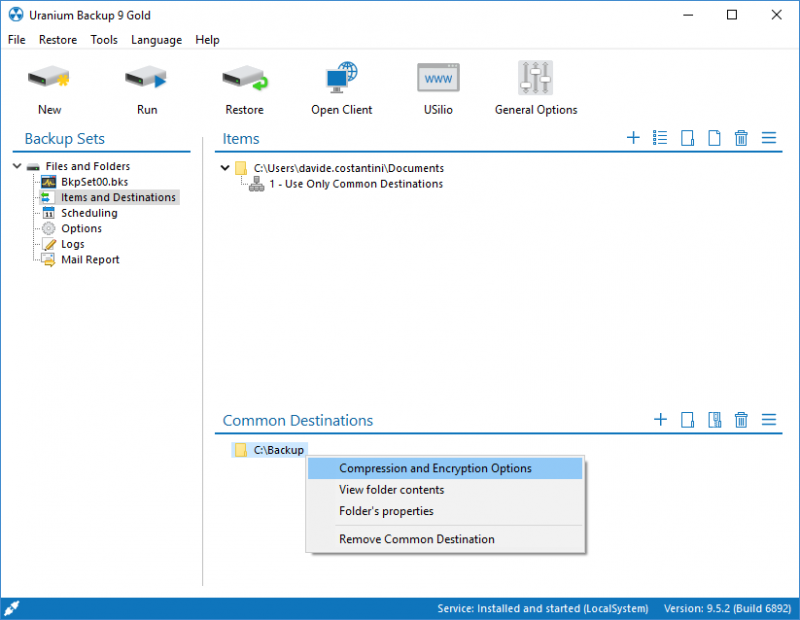

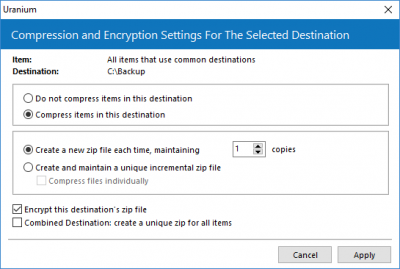

Uranium Backup consente di cifrare tutti i dati salvati in una destinazione comune per eseguire il backup dei dati su destinazioni remote come il cloud, si consiglia di eseguire backup concatenati.

I dati devono essere obbligatoriamente compressi in formato zip, seguendo la procedura indicata negli screenshot sottostanti:

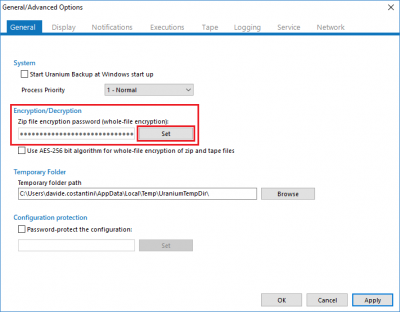

La password di cifratura va impostata prima dell’esecuzione, la trovate nelle Opzioni Generali di Uranium Backup. Nel caso non venga impostata, Uranium utilizzerà una password casuale auto-generata e sarà comunque in grado di ripristinare i dati dal medesimo client che li ha cifrati, usando l’utility di restore (ma non sarai in grado di ripristinare i dati da un altro client Uranium e questo ti lascerà esposto alla perdita dei dati nel caso di compromissione della macchina di backup):

English

English

Français

Français

Español

Español